DeepSeek+dify知識庫,查詢數據庫的兩種方式(api+直連)

在Jenkins中,用戶管理API可以應用于多種場景。通過API接口,我們可以動態地管理用戶的權限,確保每個用戶在Jenkins中的操作符合其角色設定。例如,可以使用角色綁定插件來管理Jenkins的用戶權限,并通過API為用戶分配相應的角色。

在配置用戶權限時,可以通過在全局安全配置中選擇授權策略來控制用戶的訪問權限。此外,使用Jenkins-Crumb等安全措施可以確保API操作的安全性。

用戶管理API不僅能夠簡化用戶管理的流程,還能通過自動化的方式提高工作效率。在實際應用中,這種自動化能力對于大型團隊的用戶管理尤為重要。

通過以上介紹,我們對Jenkins API在用戶與權限管理中的應用有了基本的了解。希望這些信息能幫助你在實際項目中更好地管理用戶權限。

在Jenkins中有效管理API用戶與權限是確保系統安全的重要步驟。通過安裝Role-based Authorization Strategy插件,我們可以靈活地配置用戶權限。首先,登錄到Jenkins管理界面,點擊Manage Jenkins,然后選擇Manage Plugins。

在插件管理頁面,切換到Available選項卡,搜索Role-based Authorization Strategy插件,勾選并點擊Install without restart按鈕。此插件將幫助我們在Jenkins中配置基于角色的權限管理策略。

安裝完成后,務必重啟Jenkins以確保插件生效。

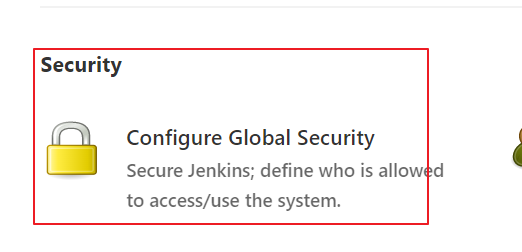

安裝插件后,下一步是配置Jenkins的全局安全策略,以便支持API用戶與權限管理。在Manage Jenkins中,找到并點擊Configure Global Security。

在全局安全配置頁面,找到Authorization部分,將授權策略更改為Role-Based Strategy。如果沒有該選項,請檢查插件是否正確安裝并重啟Jenkins。

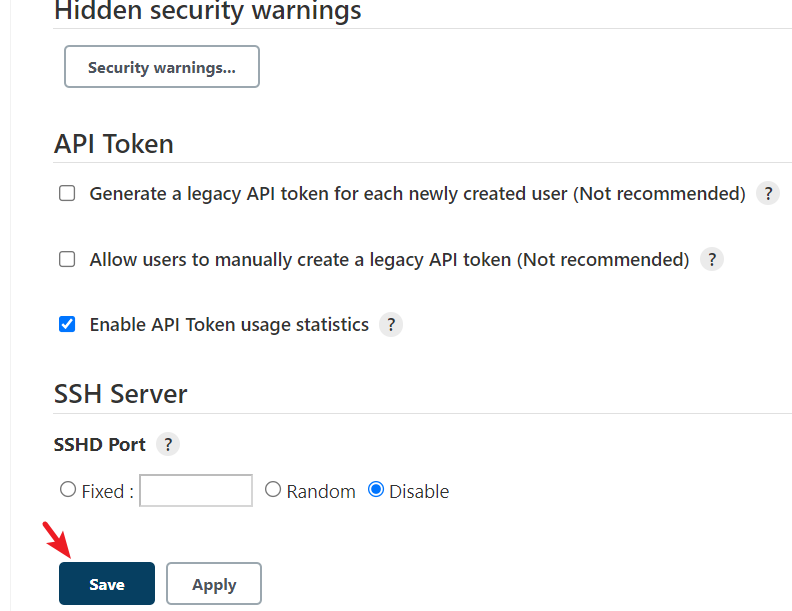

完成配置后,點擊Save保存更改。

通過這些步驟,您已成功為Jenkins系統配置了基于角色的權限管理策略,使得API用戶與權限管理過程更加安全和高效。

在現代軟件開發環境中,使用Jenkins API進行用戶與權限管理是提高效率的關鍵步驟。通過Jenkins API,您可以方便地實現用戶的添加、授權等操作,確保用戶管理的自動化和精確性。

通過Jenkins API添加新用戶,您可以使用/securityRealm/createAccountByAdmin接口。這是一個簡單且高效的過程,只需發送一個HTTP POST請求即可。以下是創建用戶的步驟:

POST http:///securityRealm/createAccountByAdmin

Content-Type: application/x-www-form-urlencoded

username=&password=&password2=&email=確保替換<jenkins-url>為您的Jenkins服務器地址,<username>為您想要添加的用戶名,<password>和<password2>為用戶的密碼,<email>為用戶的電子郵件地址。成功添加用戶后,API將返回一個HTTP 200響應。

在添加用戶后,驗證用戶是否已成功添加是關鍵的一步。您可以通過登錄Jenkins管理界面,檢查用戶列表以確保新用戶存在。此外,通過API返回的響應碼也是一種驗證方式,HTTP 200表示操作成功。

為了進一步確保安全性,可以使用Jenkins-Crumb技術防止跨站請求偽造。在執行API請求前,獲取Crumb并在請求中使用它,確保每個API調用的安全性。

通過這些步驟,您可以高效、安全地使用Jenkins API進行用戶的添加與管理。務必確保在實際應用中遵循最佳安全實踐,以保護您的Jenkins環境。

在Jenkins中,管理API用戶與權限是確保系統安全的重要步驟。通過合理配置角色和權限,可以有效地控制用戶的訪問權限和操作范圍。以下我們將探討如何使用Jenkins API進行用戶權限管理,并配置角色以確保系統安全性。

授權用戶具體操作是通過Jenkins API實現的重要步驟。Jenkins API用戶與權限管理核心在于通過角色策略進行權限分配。通過指定用戶的角色,我們可以明確其在系統中的權限范圍。例如,可以使用/role-strategy/assignRole接口為用戶分配角色。

POST http:///role-strategy/assignRole

Content-Type: application/x-www-form-urlencoded

type=globalRoles&sid=&roleName=在上述請求中,<jenkins-url>為Jenkins服務器地址,<username>為用戶名稱,<role>為授予的角色名稱。通過這種方式,可以靈活地為用戶授權特定操作權限,確保用戶僅能在其權限范圍內操作。

配置角色權限是Jenkins API用戶與權限管理中的關鍵步驟。通過安裝Role-based Authorization Strategy插件,可以在Jenkins中實現基于角色的權限管理策略。在Manage Jenkins中,選擇Manage and Assign Roles,然后配置不同的角色以定義用戶的操作權限。

在配置角色權限時,可以創建不同的角色如baseRole、role1、role2等,并通過正則表達式綁定項目,確保用戶只能在授權項目下操作。這種配置可以確保系統的安全性和用戶操作的可控性。

通過以上步驟,您可以有效地為Jenkins用戶分配角色和權限,確保系統的安全性和操作的合規性。在實際應用中,務必根據安全需求和實際情況,靈活調整角色和權限配置,以適應組織的策略和規范。

在Jenkins中,用戶管理是確保系統安全和穩定的重要部分。通過Jenkins API,我們可以輕松地實現用戶的刪除操作,這在大規模團隊管理中變得尤為重要。本節將詳細介紹如何通過API刪除Jenkins用戶,確保在權限變更時的操作安全性和準確性。

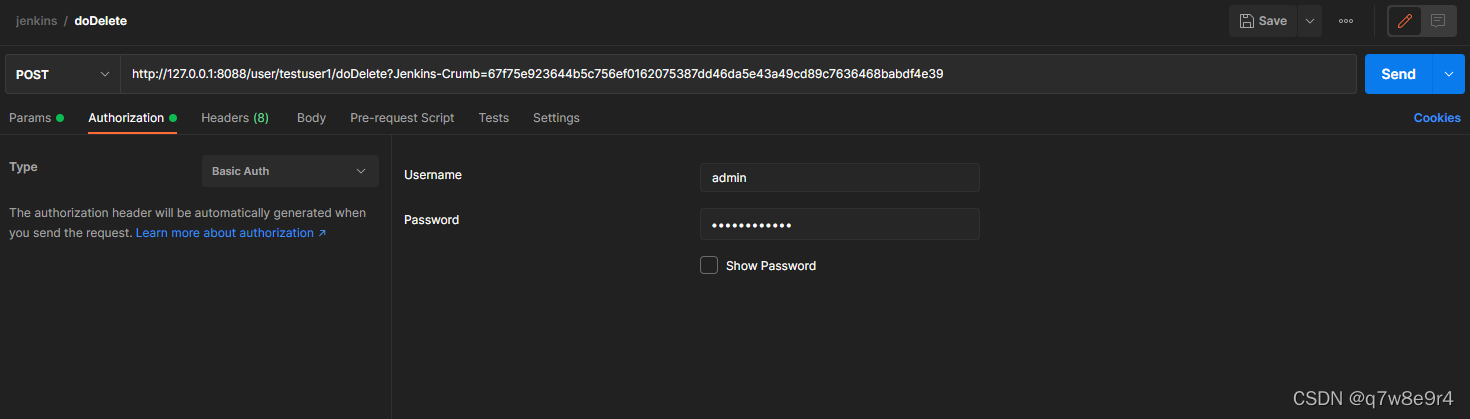

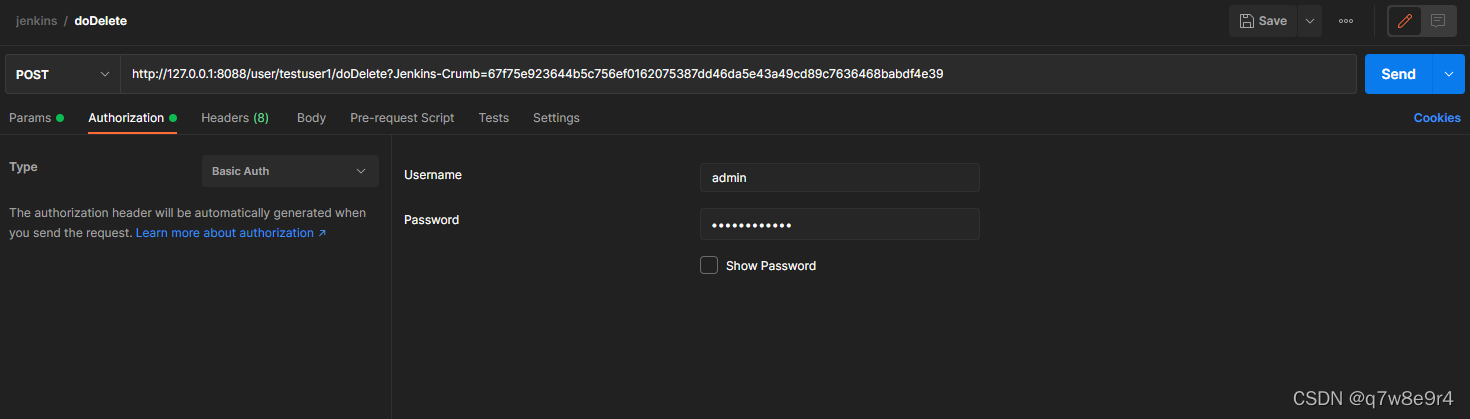

要刪除Jenkins用戶,您需要使用特定的Jenkins API接口。這個過程要求發送一個HTTP POST請求到/securityRealm/user/<username>/doDelete端點,其中<username>是您想要刪除的用戶名。

POST http:///securityRealm/user//doDelete在上述代碼中,<jenkins-url>表示您的Jenkins服務器地址,而<username>則是需要刪除的用戶名。調用成功后,API將返回一個HTTP 302重定向響應,表示刪除操作已成功完成。

通過使用該API,您可以有效地管理Jenkins API用戶與權限管理,確保用戶賬戶的及時更新和清理。

在成功發送刪除請求后,觀察系統返回的HTTP響應是驗證操作成功與否的關鍵。通常,成功的刪除請求將返回一個HTTP 302重定向響應。除了HTTP響應碼,您還應檢查Jenkins用戶界面中的用戶列表以確保目標用戶已被移除。

在執行刪除操作時,務必使用Jenkins-Crumb來防止跨站請求偽造(CSRF)攻擊。這不僅提高了操作的安全性,也確保了API調用的合法性。

通過遵循上述步驟,您能夠安全和高效地通過Jenkins API刪除用戶。這種方法不僅簡化了用戶管理流程,而且在Jenkins API用戶與權限管理中提供了靈活性和安全性。

在Jenkins中,優化用戶管理流程是確保高效和安全操作的關鍵。通過合理配置和使用Jenkins API,用戶可以簡化用戶與權限管理的操作。

首先,安裝Role-based Authorization Strategy插件可以幫助管理用戶權限。通過該插件,管理員可以定義不同的角色,并為用戶分配相應的權限。配置完成后,可以在Manage Jenkins中找到Manage and Assign Roles選項,用于管理和分配用戶角色。

在實際應用中,確保所有用戶至少擁有基本的讀取權限,可以通過創建一個基礎角色baseRole來實現。這個角色可以綁定Overall的Read權限,確保所有用戶有基本的訪問權限。

在使用Jenkins API進行用戶管理時,常見的問題包括API請求的安全性和正確性。為了確保API請求的安全,建議使用Jenkins-Crumb來防止CSRF攻擊。在每次API請求前,獲取Crumb并在請求中包含它。

此外,確保API請求的正確實現也是至關重要的。例如,在刪除用戶時,確保正確的API端點使用,如/securityRealm/user/<username>/doDelete。成功的API調用應返回HTTP 302重定向響應,表示操作已成功完成。

通過這些最佳實踐,用戶可以更高效地進行Jenkins API用戶與權限管理,同時減少常見問題的發生。