如何免費調用有道翻譯API實現多語言翻譯

AWS WAF(Web 應用程序防火墻)可幫助您防范常見的 Web 漏洞和機器人,這些漏洞和機器人可能會影響可用性、危害安全性或消耗過多資源。我們可以將 WAF 與 API 網關關聯起來,以過濾掉惡意請求。

使用 WAF 我們可以配置以下內容:

Lambda 授權器將調用者的身份作為輸入,并返回IAM策略作為輸出。使用 Lambda 授權器實現自定義身份驗證和授權。

Lambda 在經過認證和授權之后會向 API 網關返回兩種類型的策略:

Lambda 函數用于實現業務邏輯、調用其他 lambda 函數、下游服務和數據庫。

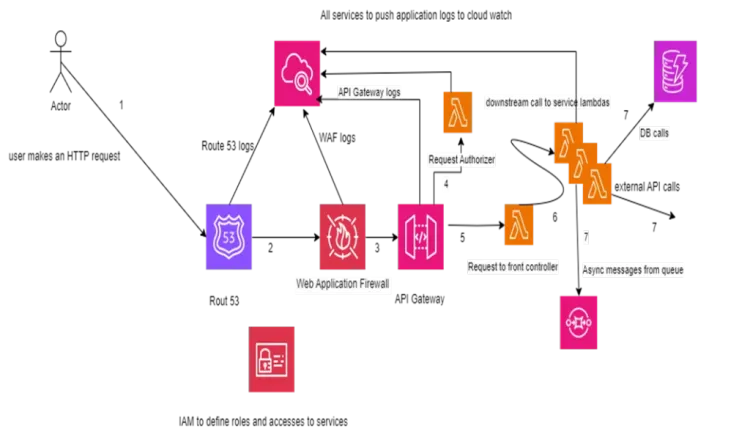

下面的架構圖描述了所使用的 AWS 服務集、數據流以及與其他服務的集成。

從高層次上講,客戶端向 Amazon API Gateway 發送 HTTP 請求,從而觸發 AWS Lambda 函數。Lambda 函數處理請求,在需要時與其他 AWS 服務交互(例如用于數據存儲的 DynamoDB),并將響應返回給 API Gateway,然后 API Gateway 將響應發送給客戶端。

在企業中,除了生產環境之外,還有多個可用于開發和測試的環境。在不同的環境中創建相同的資源集并手動跟蹤配置更改可能是一項艱巨的任務,并且可能會引入錯誤。

為了解決這個問題,可以使用Terraform(基礎設施即代碼)。Terraform 有助于將資源從一個環境復制到另一個環境。除此之外,它還可以跟蹤基礎設施的狀態。

任何CI/CD工具(例如Jenkins或GitLab )都可以使用 Terraform 自動執行部署。

總之,利用 AWS 無服務器架構開發 REST API 在可擴展性、成本效益和易于管理方面具有多種優勢。

通過采用無服務器方法,開發人員可以更加專注于構建強大的 API,而無需管理服務器的開銷。AWS Lambda 的事件驅動模型允許無縫擴展,確保您的 API 可以有效處理不同的工作負載。

原文鏈接:https://dzone.com/articles/api-implementation-on-aws-serverless-architecture