掌握ChatGPT插件與自定義GPT

建議的做法是,為每個函數分別創建一個專用角色,而不是創建一個囊括了每個函數所有可能權限的單一角色。此角色應僅包含完成其特定任務所需的權限,而不應包含更多權限。

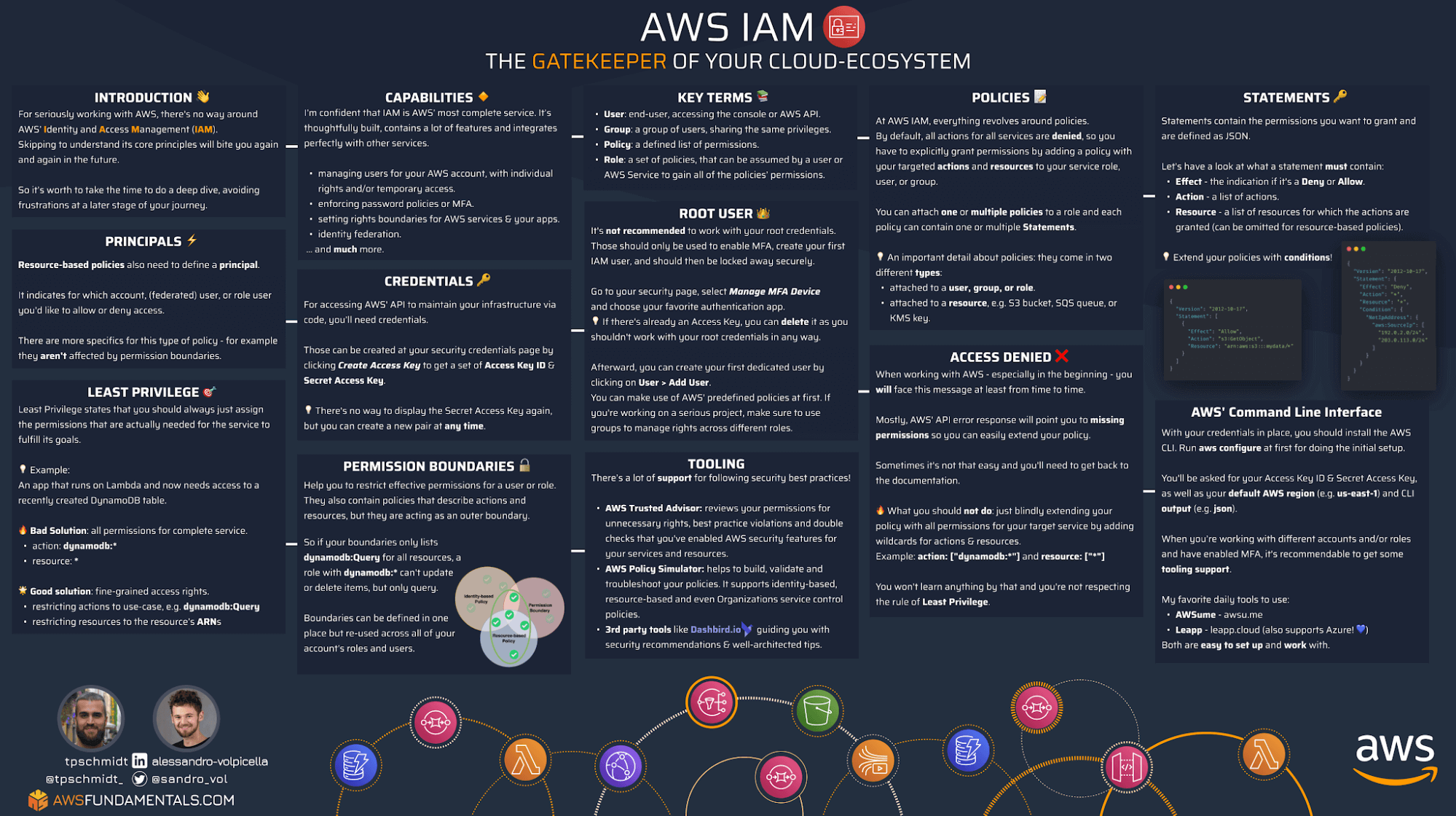

有多個指南深入解釋了 IAM 的基礎知識,包括 AWS IAM 用戶、角色和策略。這些指南全面概述了 IAM 及其關鍵組件,可以幫助您深入了解如何管理對 AWS 資源的訪問。

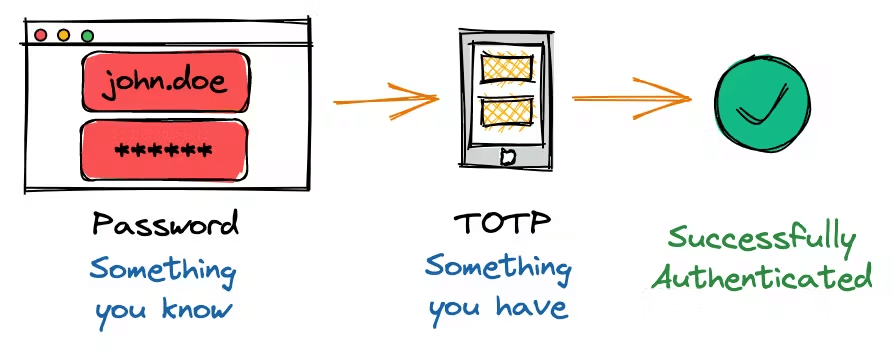

為您的根用戶或任何其他 IAM 用戶啟用多重身份驗證 (MFA) 是保護您的 AWS 賬戶 的一個簡單而關鍵的步驟。除了用戶密碼之外,MFA 還要求使用第二個因素,例如由身份驗證器應用程序生成的代碼或物理令牌,從而為您的賬戶增加一層額外的保護。

要為 IAM 用戶啟用 MFA,您可以導航到 IAM 控制臺并按照提示設置 MFA。還可以通過制定專用策略來確保在整個AWS賬戶或組織中強制使用多因素身份驗證(MFA)。

通過要求所有用戶使用 MFA,您可以顯著降低未經授權訪問的風險,并保護您的 AWS 資源免受潛在威脅。請務必注意,MFA 應與其他安全最佳實踐結合使用,例如定期檢查和輪換訪問密鑰以及實施強密碼策略。

您可以在 AWS 文檔中找到有關如何創建策略的專用指南,以便用戶在成功設置 MFA 之前能夠管理自己的憑證,但不能管理任何其他憑證。

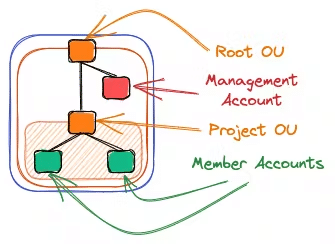

將多賬戶策略與 AWS Organizations 結合使用可以為管理 AWS 資源提供多種好處,包括提高安全性以及改進組織和管理。

每個AWS賬戶都擁有天然的安全邊界,這意味著一個賬戶內的資源與另一個賬戶內的資源是相互隔離的。通過為不同的團隊、應用程序或環境使用單獨的賬戶,您可以降低未經授權訪問或意外修改的風險,并限制安全事件或故障的潛在影響。

此外,使用多個賬戶可以更輕松地管理和組織您的 AWS 資源。您可以為每個賬戶分配單獨的預算和賬單信息,從而對支出進行更精細的控制。您還可以使用單獨的賬戶將開發和測試環境與生產環境隔離開來,從而降低中斷或沖突的風險。

AWS Organizations 提供了一個集中式管理控制臺,用于管理多個賬戶,從而可以更輕松地設置和管理整個組織的策略、權限和資源。通過將多賬戶策略與 AWS Organizations 結合使用,您可以提高 AWS 資源的安全性、組織和管理。

為了簡化管理身份和訪問 AWS 資源的過程,不建議直接在 AWS IAM 上設置用戶。相反,AWS 建議使用專門的身份提供商 (IdP) 并依靠角色來分配對這些身份的訪問權限。

IdP 是一種僅專注于管理身份的服務,可以通過聯合身份驗證在整個 AWS 組織中使用。雖然AWS Identity Center可以作為身份提供者(IdP)使用,但對于更大規模的環境而言,選擇專門從事身份管理的第三方服務可能更為有利。

通過使用 IdP,您可以簡化管理用戶訪問的過程并降低未經授權訪問的風險。此外,AWS Identity Center 還可以促進單點登錄 (SSO),使用戶能夠更輕松地訪問多個應用程序、服務和 AWS 賬戶,而無需輸入單獨的憑證。

如果您正在處理一個小型項目,并且希望在沒有專用外部身份提供商的情況下使用 IAM 用戶,那么使用 AWS Identity Center 創建用戶非常重要。這將確保您在將來需要時能夠輕松地過渡到多賬戶策略,同時為您的用戶提供單點登錄的便利以及簡化的多賬戶用戶管理。

雖然在沒有外部身份提供商的情況下使用 IAM 用戶可能適用于小型項目,但必須考慮潛在風險和限制。使用外部身份提供商可以提供額外的安全和管理功能,并且對于更大或更復雜的項目來說可能是必需的。定期查看和更新您的 IAM 策略和配置,以確保它們始終適合您的需求,這一點非常重要。

IAM 角色是 IAM 中一個強大而靈活的概念,類似于 IAM 用戶,但關鍵區別在于多個實體可以同時代入一個角色。這允許在沒有長期訪問憑證的情況下進行更多臨時訪問授權,從而提供一種授予權限的安全機制。

通過角色的信任策略以 Principal 身份授予權限,IAM 用戶等身份可以代入該角色,從而啟用安全的訪問模式,例如將 IAM 用戶保留在具有最低權限的賬戶中,并允許他們在單獨的賬戶中代入角色。

內聯策略是直接與 IAM 身份集成的策略,可用于確保只有該身份具有特定策略。

但是,廣泛使用內聯策略可能會導致管理上的困難,并且會阻礙在大量身份上實施統一策略配置和使用。對于復雜的分布式系統而言,將托管策略附加到身份上,對于集中進行更改管理和管理工作會更加有效。

定期審查 IAM 角色和組的權限對于維護組織資源的安全性至關重要。隨著時間的推移,用戶的訪問需求可能會發生變化,并且可能會添加或刪除新資源。

如果不定期審查和更新權限,用戶可能會積累不必要的權限,這可能會增加數據泄露或其他安全事件的風險。此外,定期審核有助于識別任何配置錯誤的權限,例如過于寬松的策略或授予超出必要訪問權限的角色。

通過定期審查 IAM 角色和組,組織可以確保用戶擁有適當級別的訪問權限,以便履行其工作職責,同時還可以最大限度地降低安全事件的風險。

除了前面提到的詳細建議外,還有一些其他常見的 IAM 錯誤,這些錯誤在小型和大型項目中都經常遇到。其中包括:

雖然這個列表并非詳盡無遺,但它是在IAM中實施最佳實踐的一個寶貴起點。

要成為一名成功的 DevOps 工程師,首先要了解 AWS IAM 的基礎知識,這一點至關重要。AWS生態系統的這一核心組成部分,是管理對AWS資源訪問的中央控制樞紐。但是,繼續了解其他核心服務(如 Lambda、DynamoDB 和 ECS)也很重要。這些服務構成了許多成功組織和項目的支柱,掌握它們將幫助您在作為 DevOps 工程師的角色中脫穎而出。

如果您希望更熟悉 AWS 核心服務并學習如何為現實世界構建應用程序,您可能需要考慮加入 Sandro Volpicella 和我正在運營的雙周新聞通訊。

掌握 AWS IAM 是管理和保護 AWS 資源的關鍵組成部分。通過遵守最佳實踐,您可以幫助確保您的 AWS 環境得到良好管理且安全。

通過遵循這些最佳實踐,您可以幫助最大限度地降低未經授權訪問的風險并防止對資源進行意外修改,從而確保 AWS 資源得到適當的管理和安全性。掌握AWS IAM至關重要,因為它對每個應用程序而言都是核心所在,值得投入時間去學習。

原文鏈接:https://spacelift.io/blog/aws-iam-best-practices